H1: あなたの知らない間に潜む、デジタル世界の落とし穴

セクション1:導入・マルウェアの衝撃

- H2: ある日突然、仕事が止まった… データ流出の真実

- 本文: 私たちの日常に潜むデジタルな脅威「マルウェア」とは何か? 実際に起こった大規模なデータ流出事故やシステム停止事例を、具体的な被害額や影響と共に紹介します。「こんなことは自分には関係ない」と思っていませんか? マルウェアは、あなたのPC、スマートフォン、そして勤めている会社にも、常に侵入の機会を伺っています。

- 【図解の挿入箇所】

マルウェア被害事例のインフォグラフィック(金銭的損失、信頼失墜、サービス停止のアイコンと数字)

セクション2:真因の探求と「なぜ?」の連鎖

- H2: なぜ、侵入を許してしまったのか?~表面的な原因の裏に潜む真の理由を探る~

- 本文: マルウェア感染の「表面的な原因」は、多くの場合「不審なメールの添付ファイルを開いた」など、たった一つの行動に見えます。しかし、本当にそうでしょうか? そこには、もっと深い「真の原因」が隠れていることが多いのです。まるで、氷山の一角のように。私たちは、この展示で「なぜ?」を繰り返すことで、その氷山の下に隠された真の理由を探ります。

- 【図解の挿入箇所】

氷山の一角ダイアグラム(水面上:添付ファイル開封、水面下:セキュリティ教育不足、システム脆弱性などの真因)- H3: なぜ?を繰り返す思考訓練

- 本文: 真の原因は、技術の脆弱性ではなく、組織のリスク管理の穴にあります。この思考訓練を通じて、根本的な問題を見抜く力を養います。

- 【図解の挿入箇所】

「なぜ?」の5回繰り返しダイアグラム(マルウェア感染から組織的な真因までを掘り下げるフローチャート)

セクション3:事実と解釈、行動のズレ

- H2: 『まさか』はこうして生まれる~不審なメールから学ぶ、判断の盲点~

- 本文: マルウェアの多くは、巧妙な手口であなたの「心理」を突いてきます。例えば、上司からのメールを装った「不審なメール」が届いたとします。

- 事実: 件名:緊急連絡、添付ファイルあり。差出人:上司の名前。

- 解釈: 上司からの緊急の連絡だ。早く確認しないと大変だ!

- 行動: 添付ファイルを開封する。

- 本文: この「事実」「解釈」「行動」の流れに、歪みはなかったでしょうか? 冷静に考えれば気づけた「不自然さ」はありませんでしたか? この判断の盲点こそが、ロスを生む最大の原因です。

- 【図解の挿入箇所】

雲雨傘の論理のインフォグラフィック(不審なメールの事例に置き換えた事実・解釈・行動の連鎖)

セクション4:見過ごされたサイン

- H2: あの時、誰かが気づいていたはず?~問題化されなかった小さな警告の芽(インサイト)~

- 本文: 大きなトラブルは、何の前触れもなく起きることは稀です。多くの場合、その前に「小さなサイン」や「違和感」が存在しています。

- 「最近、PCの動きがやけに遅いな…」

- 「同僚が『怪しいポップアップが出た』と話していたな…」

- 本文: これらの小さなサインを「問題」として認識し、誰かに報告・相談できていれば、重大なロスは避けられたかもしれません。問題化されていない問題を見つける力を養いましょう。

- 【図解の挿入箇所】

小さなサインと重大なロスの関係図(小さな違和感が放置され、最終的に大きな事故につながる時間軸のビジュアル)

セクション5:あなたの日常への問いかけ(内省)

- H2: あなた自身、あなたの会社は大丈夫ですか?~明日を守るための自己診断~

- 本文: マルウェア対策の鍵は「最新技術」だけでなく、「人間の意識と行動」にあります。私たちは、これらの展示を通じて、「なぜそれが起きたのか」を深く考える力を養いました。今、あなたの目の前にある「少し気になること」は、未来のロスの「小さな芽」ではないと言い切れますか?

セクション6:SOLPAへの誘導(コールトゥアクション)

- H2: リスクを知るだけでは不十分~具体的な対策は次のステップへ~

- 本文: RISLOMでは、デジタルリスクの本質的な原因を深く学びました。しかし、「リスクを知る」ことと「リスクを防ぐ」ことは、全く別のステップです。

- 本文: 「どうすればマルウェアの脅威から身を守れるのか?」その具体的な解決策や、実効性のあるソリューションは、このRISLOMの先に広がるソリューションパーク(SOLPA)にて体系的に解説しています。

- H3: 【SOLPAへのアクション】

- 本文: このRISLOMで養った『問題の本質を見抜く力』を持って、SOLPAで『デジタル時代の損失を予防する具体的な武器』を手に入れましょう。

- [SOLPAへ進む] (目立つボタン/リンク)

このテキストを使用すれば、ノーコードツールであれ、モダンな開発環境であれ、構成を維持したまま、すぐにコンテンツの配置作業に進めます。次は、どのツールのテンプレートで進めるか、または図解のラフ案作成に進むかをお知らせください。

1.対象の概要(入門知識)

マルウェアリスクとは、悪意あるソフトウェア(Malicious Software)がシステムやネットワークに侵入し、データの破壊・盗難・改ざん、または業務停止などを引き起こす危険性を指す。ウイルスやワームなどの従来型から、近年はランサムウェアやファイルレスマルウェアのような高度化・多様化した攻撃も存在する。

1-1.主な分類

| リスク・ロス | 内容 |

| ウイルス感染 RL-091 | 他のファイルに寄生して拡散。利用者の操作で感染が広がる。 |

| ワーム感染 RL-092 | ネットワークを介して自律的に拡散し、短時間で大規模被害を発生。 |

| トロイの木馬 RL-093 | 正規ソフトに偽装し、裏で不正活動(遠隔操作、情報窃取など)。 |

| ランサムウェア被害 RL-094 | データを暗号化し、身代金を要求。近年の被害事例が多数。 |

| スパイウェアによる情報漏洩 RL-095 | 利用者の行動や入力情報を盗み、外部に送信。 |

| アドウェアによる操作妨害 RL-096 | 過剰広告表示や動作遅延を発生させ、生産性を低下。 |

| ボット感染とDDoS加担 RL-097 | 遠隔操作され、外部攻撃の踏み台として利用される。 |

| キーロガーによる情報搾取 RL-098 | キーボード入力(ID・パスワード等)を盗む。 |

| 偽セキュリティソフトによる詐欺 RL-099 | 「ウイルス検出」と偽り金銭を要求。 |

| ファイルレスマルウェア RL-100 | ファイルを残さずメモリ上で活動し、検知が困難。 |

1-2. 概要図

中央に「マルウェアリスク」

周囲に矢印で「ウイルス」「ランサムウェア」「スパイウェア」「ボット」などの分類を配置

下層に「情報漏洩」「業務停止」「金銭要求」など被害を並列表示

【特別展示】マルウェア感染 – 無知な人が招く「残業」という代償

あなたの無意識の判断が、会社の危機を生む

マルウェア感染の真の原因は、高度なハッキング技術ではありません。それは、あなたが「面倒だから後でいい」と無意識に下した、たった1分の判断です。

私たちは皆、専門的な知識は知っているつもりです。しかし、以下のような基本的な行動を「後回し」にしてしまうのは、あなたに内在する認知バイアスが原因です。

- セキュリティ警告への即時対応

- OS・アプリケーションの定期アップデート

- フィッシングメールの正確な識別

- パスワードの多要素認証(MFA)の適用

- 業務データの定期的なバックアップ

哲学者のアリストテレスは「無知の無知」が最も愚かなことだと説きました。あなたが知らないのは「OSの仕組み」ではありません。あなたが知らないのは、上記5つの行動を無視することが、どれほど巨大な損失(残業、信用失墜)に化けるかという、未来のコスト構造です。

RISLOMは、この「無知な判断の構造」を、無料の判断分岐フレームワークを通じて徹底的に可視化します。

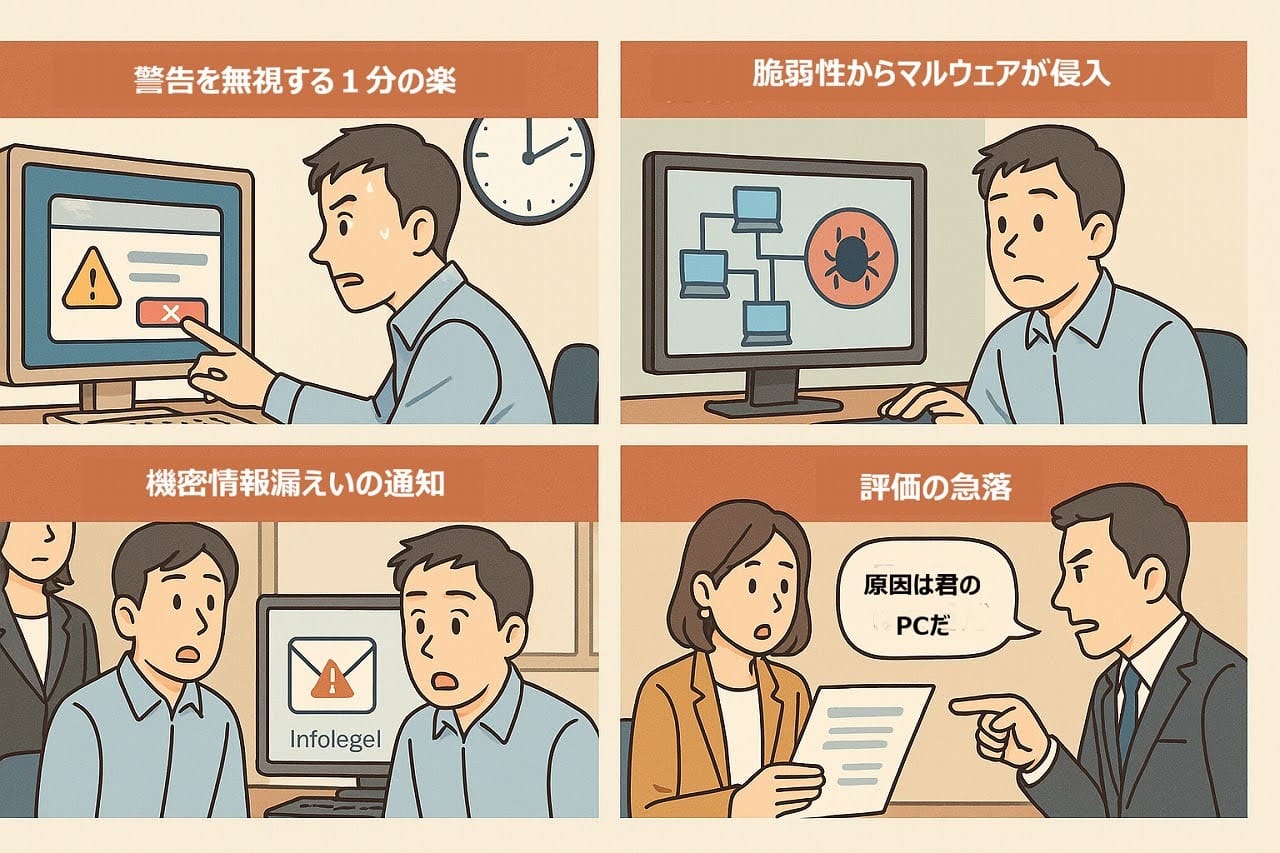

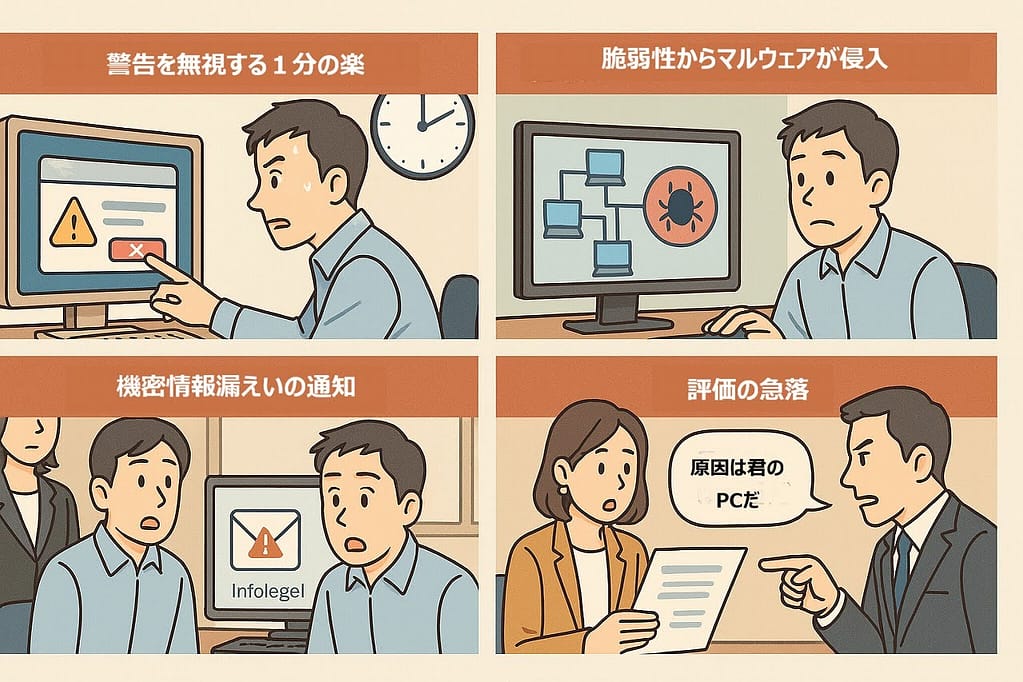

1.セキュリティ警告への即時対応

セキュリティ警告とは、アンチウイルスソフトやOSから発せられる「不正なアクセスを検知した」「不審なファイルが見つかった」といったポップアップ通知のことです。無知な人は、目の前の作業を優先し、「どうせ大丈夫だろう」という正常性バイアスに支配され、この1分の対応を後回しにします。しかし、その1分がマルウェアがシステムに潜伏するための決定的な時間を与えてしまいます。警告を無視し続けると、マルウェアはより深い階層に侵入し、感染が進行します。結果として、ある日突然PCがロックされたり、会社の機密データが外部に流出したりするトラブルが発生します。初期対応の失敗は、被害を局所化する機会を失うことを意味し、最終的に対応部門の残業を増やし、自分の残業も爆発的に増加させるという形で、個人的な代償を払うことになります。無知な判断が、「個人の時間損失」という最も嫌な結果を招くのです。

2.OS・アプリケーションの定期アップデート

OS(Windows、macOSなど)や使用している各種アプリケーションのアップデートには、新機能だけでなく、発見された「セキュリティホール(脆弱性)」を塞ぐ重要な修正プログラムが含まれています。無知な人は、「現状維持バイアス」により、「アップデートは面倒だ」「動いているものを変えたくない」という理由でこれを放置します。しかし、ハッカーは公にされた脆弱性情報を利用して、アップデートされていない古いシステムを狙うため、これは無防備にドアを開け放っているのと同じです。結果として、あなたのPCが脆弱性を突かれてマルウェアに感染し、それが社内ネットワーク全体に広がる「踏み台」になってしまうトラブルが発生します。あなたが原因で他の社員の業務が停止し、全社的な業務停止を招くという最悪の事態に発展します。この無知な判断は、個人的な評価の急落だけでなく、会社全体に巨額の復旧費用と時間のロスを負わせます。

3.フィッシングメールの正確な識別

フィッシングメールは、「緊急性」や「権威性」を偽装し、ユーザーの不安や焦りを煽ってアカウント情報などを盗み取ろうとします。無知な人は、「権威バイアス」に引っかかり、CEOや取引先を名乗るメールを「本物だ」と深く疑わず、添付ファイルを開いたり、偽のログインページに情報を入力したりしてしまいます。その結果、パスワードが盗まれ、あなたの社内アカウントが乗っ取られるトラブルが発生します。不正アクセス者は、そのアカウントを利用して社内の機密情報を盗み出すだけでなく、あなたの名前を使って取引先にまで詐欺メールを拡散します。これにより、取引先からの信用が失墜し、「この会社はセキュリティ意識が低い」と判断され、最悪の場合は取引停止という会社の売上に関わる致命的なロスを招きます。無知がもたらす損害は、個人の金銭的なものを超え、会社の信用を破壊するのです。

4.パスワードの多要素認証(MFA)の適用

の適用-1024x630.jpg)

多要素認証(MFA)は、パスワードだけでなく、スマートフォンに送られるコードなど複数の認証手段を要求する仕組みで、セキュリティの最後の砦です。無知な人は、「労力回避バイアス」により、「毎回コードを入力するのが面倒くさい」という理由で、MFAの設定を怠ったり、複数のサービスで同じパスワードを使い回したりします。結果として、他のサービスから流出したパスワードリストが悪用される「パスワードリスト攻撃」に対し、無防備な状態となります。不正アクセス者があなたの社内アカウントに簡単に侵入し、進行中のプロジェクトの重要データを改ざんまたは破壊するトラブルが発生します。これにより、プロジェクトの納期が守れなくなり、その遅延を取り戻すためにチーム全体が緊急の徹夜作業(残業)を強いられることになります。あなたの「1分の労力回避」が、チーム全員の時間を奪うという形でロスを生み出すのです。

5.業務データの定期的なバックアップ

業務データのバックアップは、「万が一の事態」に備え、データを安全な場所にコピーしておくことです。無知な人は、「バックアップは面倒な作業だ」という損失回避バイアスや、「自分だけは大丈夫」という楽観バイアスにより、ローカル環境にしかデータを保存しない、あるいはバックアップを長期間放置します。ランサムウェアに感染した場合、PC内の全てのデータが暗号化され、ファイルが開けなくなるトラブルが発生します。ここでバックアップがなければ、暗号化されたデータは事実上、永久に失われます。結果、過去数ヶ月にわたる自分の作業、あるいはチームで共有していた重要なデータが全て消滅し、ゼロからやり直すという絶望的な再作業(膨大な残業)が発生します。この無知な判断は、「失われた時間」として計り知れないロスをもたらし、キャリアと信用に回復不能な傷を負わせます。

2.ケーススタディ

ある中小企業では、社員が取引先からの請求書メールを装った添付ファイルを開封しました。ファイルにはランサムウェアが仕込まれており、社内サーバのデータがすべて暗号化されました。

さらに「復号キーを購入しなければデータを公開する」という脅迫文が表示され、取引先の機密情報が流出するリスクが発生しました。この事件により業務は数日間停止し、多額の損害と顧客からの信頼失墜を招きました。

3.主なプロセス(流れ)

感染経路:フィッシングメール、改ざんサイト、USBデバイス経由など

侵入:システムやネットワークに侵入

潜伏・拡散:内部ネットワークに広がり、権限昇格や持続的活動を行う

攻撃行動:情報窃取、暗号化、外部への送信、不正利用

被害発生:業務停止、情報漏洩、金銭要求、信頼失墜

4.トラブルや被害

4-1.トラブルや被害(一次被害)

ファイル暗号化・削除によるデータ消失

サーバ停止やシステム障害による業務中断

PCやネットワーク機器の動作不良

不審広告や偽警告の表示

4-2.トラブルや被害(二次被害)

機密情報・個人情報の漏洩

顧客・取引先への不正メール拡散

信頼失墜による取引停止や顧客離れ

身代金や復旧費用による金銭的損失

コンプライアンス違反による法的責任

5.要因(なぜ起きるのか?)

ヒューマンエラー:不審メールを開封、怪しいリンクをクリック

脆弱性放置:OSやソフトウェアのセキュリティパッチ未適用

不十分なセキュリティ対策:アンチウイルスやEDR未導入、監視体制不足

権限管理の不備:不要な管理者権限付与、パスワード使い回し

教育不足:従業員が攻撃手口を理解していない

バックアップ不備:データ復旧手段がなく、攻撃後に対応不能