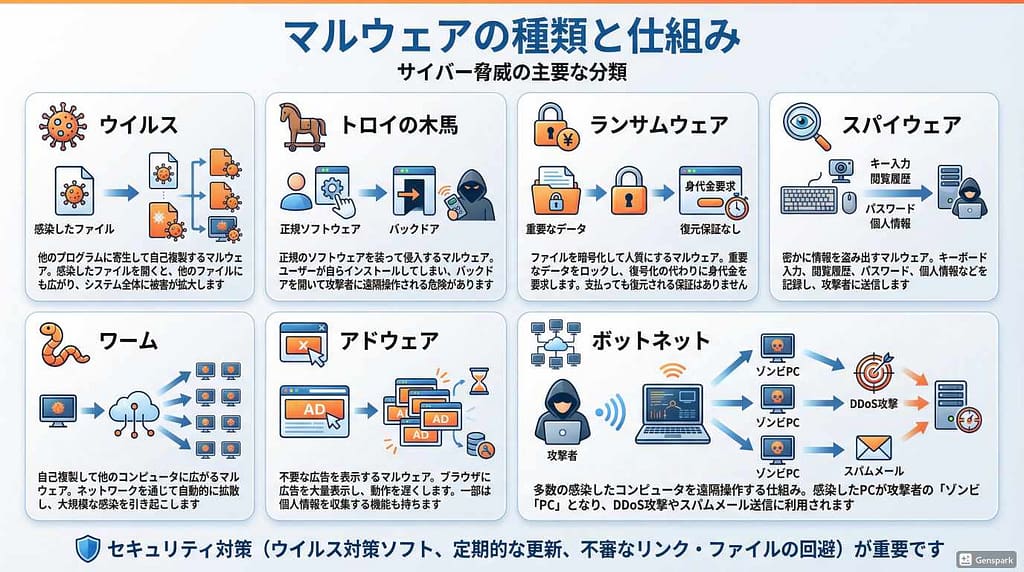

マルウェアは、あなたの「知識レベル」に合わせて姿を変えて近づきます。 それは単なる「ウイルス」ではなく、あなたのPCやスマホを「他人の思い通りに動かすための命令書(プログラム)」です。

- 技術の正体: どちらの場合も、中身は同じ「不正なコード」です。あなたが一度でも実行を許可すれば、犯人はあなたの権限を使って、自由にデータを盗み始めます。

- 「詳しくない人」へ: 当選通知や「ウイルス感染!」という偽の警告で、あなたの「驚き」や「欲」を刺激して、自らボタンを押させようとします。

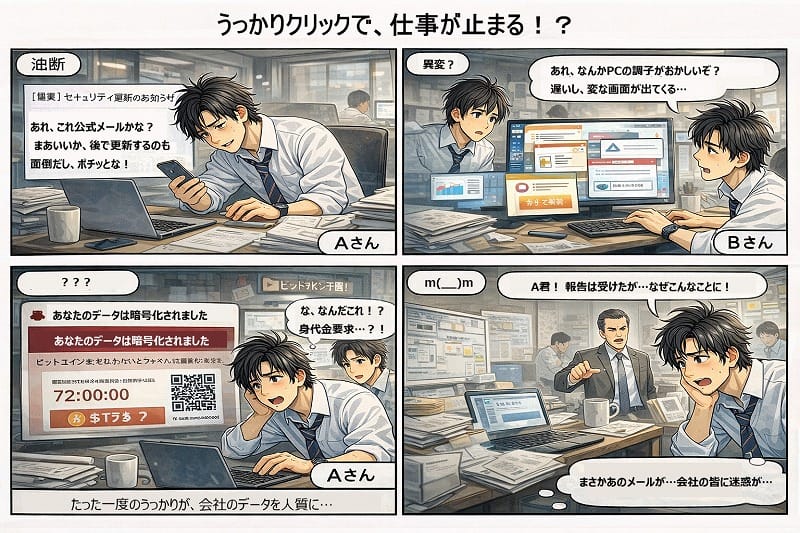

- 「詳しいと思っている人」へ: 業務連絡やシステム更新など、もっともらしい「権威」を装います。「自分は分かっている」という自信こそが、攻撃者にとっての絶好の侵入口(心理的鍵穴)になります。

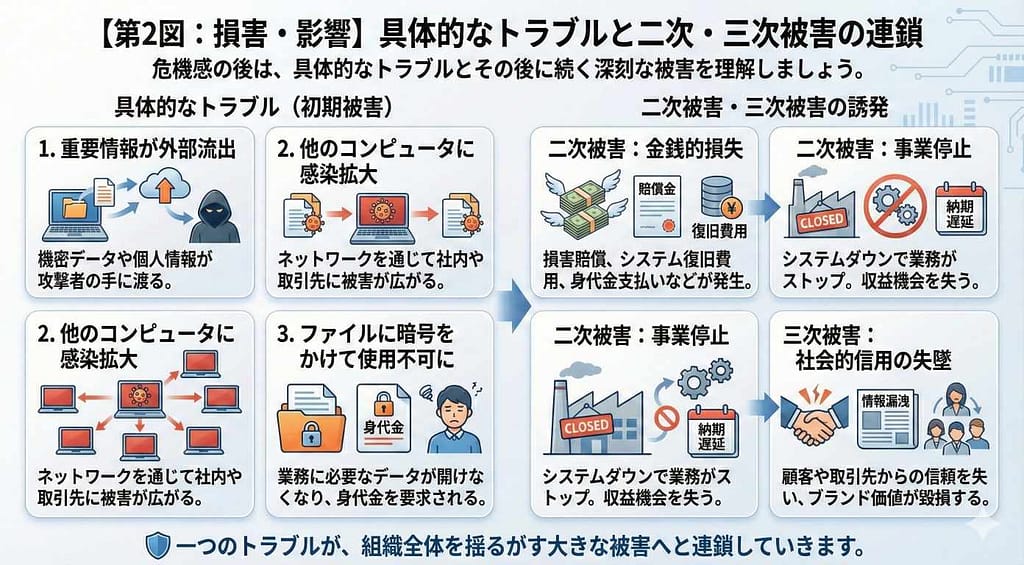

感染した瞬間、あなたは「被害者」であると同時に、周りを襲う「加害者」の起点になります。 被害はドミノ倒しのように、想像もつかない範囲まで広がっていきます。

- 直接的な損害: お金やデータが奪われ、スマホやPCが動かなくなります。

- 周りへの連鎖: あなたの連絡先を使って、友人や取引先に「あなたになりすました」攻撃メールが送られます。あなたが感染源となり、信頼を失うことが最大の損失です。

- 組織の崩壊: 会社であれば仕事が止まり、多額の賠償が発生します。

- 心の傷: 「自分のせいで…」という自責の念や、周囲からの疑いの目は、PCを初期化しても消えることはありません。

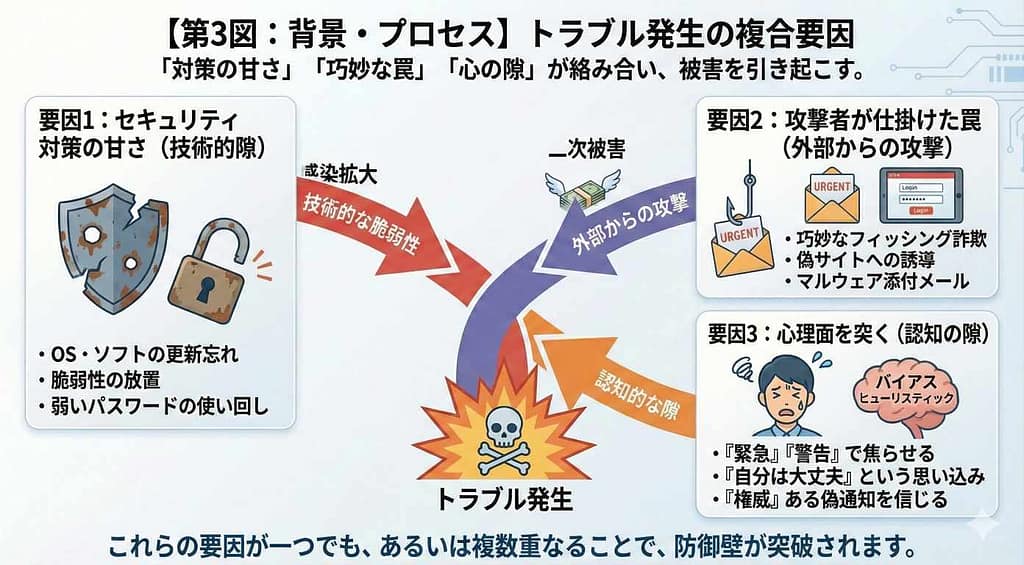

「怪しい」と気づけないのは、あなたの頭が悪いからではなく、脳の「仕組み(バグ)」のせいです。

- 直感の暴走: 「急いで!」「重要!」と言われると、脳は深く考える(システム2)のをやめ、直感(システム1)で動いてしまいます。

- 思い込みの罠: 「自分はITに詳しいから大丈夫」という思い込み(バイアス)が、おかしなURLや日本語の違和感を、勝手に「正しいもの」として脳内で書き換えてしまいます。

- 検証のサボり: 忙しい時や疲れている時は、脳がチェック機能をオフにします。犯人は、あなたが「一番忙しくて油断している瞬間」を狙って、実行ボタンを押させる設計を組んでいます。

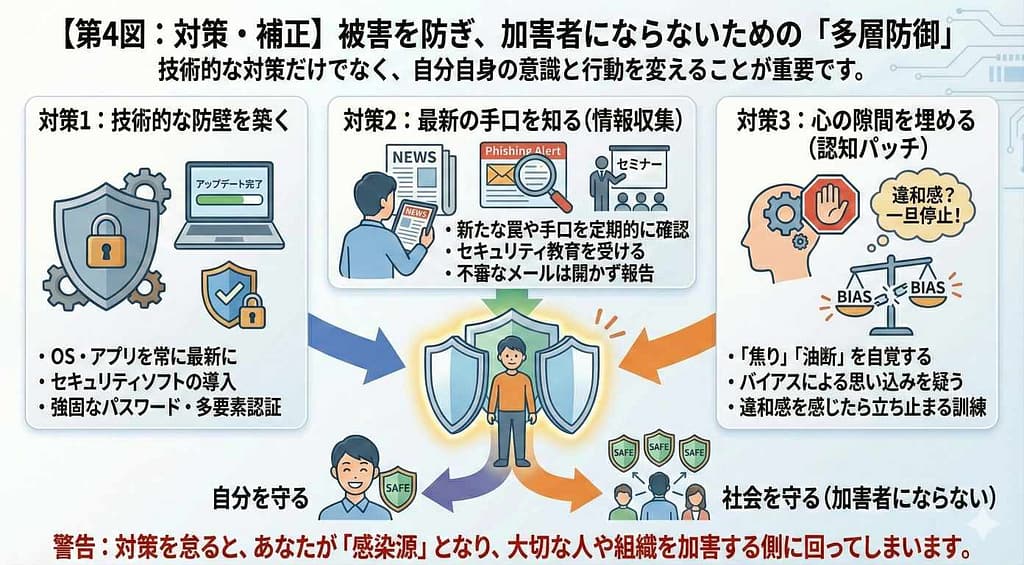

「注意する」という精神論は卒業しましょう。脳のクセを補う「補正プロトコル」が必要です。

- 技術の壁: OSやアプリの更新を「後で」にしないこと。これが物理的な最強のガードレールです。

- 心のブレーキ: 焦りや好奇心を感じた瞬間、「これは脳がハックされているサインだ」と一旦止まる訓練をしましょう。

- SOLPAへ: この4枚の展示は、ほんの入り口です。

- 「最新の罠をもっと知りたい」

- 「自分の脳のクセ(バイアス)を直したい」 と思ったら、対策の総合HUB「SOLPA」へ進んでください。あなたを「感染源」にさせないための、具体的な知恵がそこにあります。

コメント

[…] […]

[…] […]

[…] […]